Bombardowanie logiczne i algorytmiczne. Arsenały wojskowe pełne informacji

Dziś wojna informacyjna (1) ma wiele definicji i aspektów, czasami pozornie odległych od działań militarnych rozumianych ściśle. Rozmowa o walce informacje i na informacje zaczyna się w wojsku oczywiście od wywiadu (kontrwywiadu). Tradycyjnie gromadzenie informacji wywiadowczych skupia się na tajnikach taktyki przeciwnika, jego strategii lub innych wrażliwych informacjach, które mogą przydać się w walce. Oczywiście nie chodzi o to by jedynie wiedzieć i uprzedzać działania w sensie czysto militarnym. Operacje wojny informacyjnej wykorzystują dane z wywiadu do torpedowania lub manipulowania planami przeciwnika w sferze czysto informacyjnej, nie tylko w czasie wojny, ale zanim się ona zacznie. Czasem te działania zapobiegają wojnie "gorącej". Czasem przyspieszają wybuch działań wojskowych. Najważniejszą kwestią w odniesieniu do wywiadu jest element czasu. Zdobyta informacja zawsze podlega zmianom w czasie, co generuje nieustanny z nim wyścig.

W dzisiejszych czasach role szpiegów i kontr-szpiegów przejmują coraz częściej programy komputerowe, pozwalając stworzyć wiarygodny obraz intencji i działań wroga. Bywają też dywersantami wojny informacyjnej, starając się utrudnić wrogowi dostęp do informacji. Uderzenia wirusowe, hakerskie, bomby logiczne, mogą być mogą być użyte przeciwko krytycznym węzłom telekomunikacyjnym i danym. Potajemne włamanie się do systemu dowodzenia i kontroli przeciwnika może pozwolić poznać zamiary i strategie wroga. Dzisiejszym Hansem Klossem jest program komputerowy.

Infrastrukturą operacji informacyjnych są systemy komunikacji i przepływu informacji. To technika, sprzęt, sieci komunikacji lub oprogramowanie, za pomocą których informacja jest szybko udostępniana tym, którzy jej potrzebują do podejmowania decyzji i działań, w możliwie dowolnym miejscu. Szeroko znanym przykładem takiej infrastruktury jest sieć satelitarnego internetu Starlink firmy SpaceX, który w sytuacji niszczenia i obezwładniania struktury naziemnej przez Rosjan na Ukrainie stał się kluczowym dla napadniętych narzędziem (2). Dodatkowym i tak samo ważnym jak samo ich istnienie wymogiem jest to, by systemy informacyjne były bezpieczne. Przechowywanie informacji wywiadowczych w sposób, który może umożliwić wycieki lub hakowanie przez wroga, stwarza zagrożenie być może większe niż sam brak systemów i infrastruktury.

W wojnie informacyjnej żołnierz wroga nie stanowi głównego celu. Działania w sferze informacyjnej koncentrując się na uniemożliwieniu walczącym po stronie wroga łączności z jego dowódcą.

Sieć bitewna

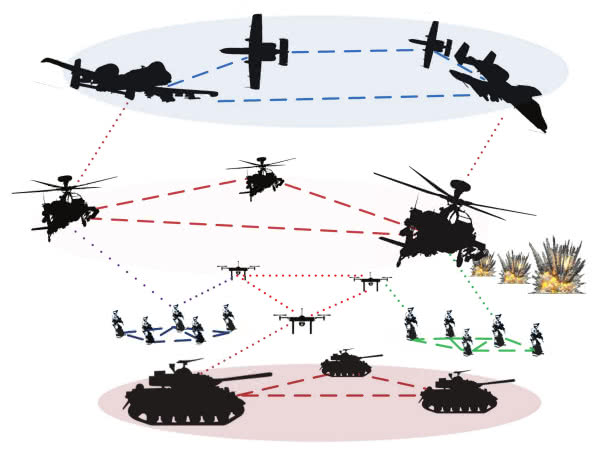

W dzisiejszych czasach duże nowoczesne armie opierają się na koncepcji zwanej operacjami połączonymi. Polega ona na ścisłej współpracy wszystkich elementów sił zbrojnych, od żołnierzy na ziemi i ich służb pomocniczych, po samoloty bliskiego wsparcia, a nawet siły morskie. Siły te polegają nie tylko na bezpiecznej komunikacji głosowej, ale także na usługach transmisji danych, tworząc sieć informacyjną, w której wszystkie elementy mają dostęp do ważnych informacji (3).

W ciągu ostatnich dziesięcioleci wiele armii opracowało swoją wersję koncepcji "żołnierza przyszłości", w której żołnierz piechoty jest wyposażony w szereg technologii łączności i danych (4). Centralnym elementem tej koncepcji jest technika urządzeń noszonych (wearables), która pozwoli żołnierzowi działać w cyfrowym środowisku. Te połączone urządzenia, będące połączeniem wizji, danych i głosu, muszą działać w trudnych warunkach.

W dziedzinie elektroniki komunikacyjnej przełomem była II Wojna Światowa. Rozwój lotnictwa, piechoty, artylerii i wojsk pancernych stworzył nowe wymagania jeśli chodzi o szybką i niezawodną komunikację radiowej pomiędzy wszystkimi członkami. Przenośne radia zaczęły być dostarczane do poziomu plutonu. W każdym czołgu znajdował się co najmniej jeden radiotelefon, a w niektórych czołgach dowodzenia aż trzy. Łączność przewodową zapewniały kable wielożyłowe, które można było szybko zwijać, a dzięki zastosowaniu telefonii przewoźnej można było prowadzić na nich jednocześnie aż cztery rozmowy. Na szczeblu dywizji i pułku powszechne stały się przenośne zestawy radiowe o dużej mocy. Dzięki nim można było prowadzić łączność telegraficzną na odległość ponad 160 kilometrów. Potrzebne były też nowe, duże centrale telefoniczne o znacznie większej pojemności. Opracowano system przekaźników radiotelegraficznych, dzięki któremu operator radiotelegrafisty w Waszyngtonie, Londynie lub innej stolicy mógł nadawać bezpośrednio przez dalekopis do dowódcy w dowolnym teatrze wojny na świecie. Ponadto zbudowano pierwsze systemy dalekopisów oparte na perforowanych taśmach papieru.

W ostatnich latach II Wojny coraz częściej pojawiały się urządzenia komunikacyjne i elektroniczne nowej generacji. Opracowano np. nowe systemy do nawigacji elektronicznej dalekiego zasięgu, zwany loranem, używany zarówno przez okręty wojenne, jak i samoloty, oraz systemy nawigacyjne krótkiego zasięgu, nazwie shoran. Doskonalono kombinacje radaru i łączności do lądowania samolotów przy zerowej widoczności, takie jak GCA, czyli ground-controlled approach system.

Stopniowo systemy łączące w sobie możliwości fotografii, telewizji, radaru i innych instrumentów wykorzystujących widmo promieniowania elektromagnetycznego, wkraczały w nowe obszary, takie jak obserwacja pola walki i elektroniczne urządzenia bojowe do zakłócania lub zagłuszania nadajników wroga. Potem opracowywano elektronicznie sterowane systemy wykrywania celów na ziemi lub w powietrzu, wykorzystujące urządzenia optyczne, dźwiękowe, fotograficzne, potem w zakresie podczerwieni, radarowe, w końcu lidarowe. Systemy te od lat 80–90. XX wieku mają wsparcie w satelitarnym systemie pozycjonowania GPS.

Pierwszych przykładów wojny informacyjnej w rozumieniu współczesnym dostarczyła amerykańska operacja "Desert Storm" w Iraku na początku lat 90. XX wieku. Aby zdobyć przewagę powietrzną, Amerykanie stworzyli w rejonie działań lukę radarową, która dla irackiego dowództwa była luka informacyjną. Równocześnie skoordynowany atak samolotów stealth na stanowiska dowództwa obrony powietrznej Iraku i regionalne centra obrony powietrznej skutecznie zniszczyły możliwość komunikacji a w konsekwencji - koordynacji irackiej obrony powietrznej, która następnie mogła być zneutralizowana krok po kroku. W późniejszej fazie kampanii mediom pozwolono na relacjonowanie ćwiczeń przygotowujących desant morski w Kuwejcie. Ta udana operacja dezinformacyjna pozwoliła zatrzymać pięć irackich dywizji na wschodnim wybrzeżu, zaś dwa korpusy sił koalicji przesunęły się na zachodnią flankę w celu dokonania ataku.

Hakerzy wkraczają do walki

Podczas tej samej operacji, jak podał magazyn "US News & World Report" doszło do próby wprowadzenia wirusa do irackiego systemu komputerowego. Wirus ten znalazł się oprogramowaniu zapisanym w chipie, ukradkiem podłączonym do drukarki komputerowej. Doszliśmy zatem do tego aspektu wojny informacyjnej, który szczególnie dynamicznie rozwinął się w ciągu ostatnich dwu dekad.

Hakerzy i ich narzędzia, czyli wirusy, włamania do systemów, oprogramowanie szpiegujące - wszystko to pojawiło się w okolicach lat 70. XX wieku. Obecnie wojsko pragnie mieć tych najlepszych w swoich szeregach, albo przynajmniej w roli sojuszników.

Metod prowadzenia działań w sieciach i systemach komputerowych jest bardzo wiele. Od prostych ataków brute force, czyli włamań do systemów "na rympał", po różnego rodzaju oprogramowanie szpiegujące, wirusy i bomby logiczne wprowadzane do systemów by zneutralizować ważny program czy funkcje na rozkaz. Cenione, jako trudne do wykrycia przez pewien przynajmniej czas, są też bardziej subtelne operacje, np. programy zniekształcające dane, choćby program, który dodaje lub odejmuje drobne wartości do współrzędnych systemu prowadzącego ostrzał.

Komputerową broń można podzielić na cztery kategorie:

- Oprogramowanie, sprzęt, systemy elektromagnetyczne i inne aktywa. Przykłady "bojowego" mają egzotyczne, hakerskie nazwy: "demony","sniffery" (programy szpiegujące), "wirusy", "konie trojańskie", "robaki" czy "bomby logiczne".

- Sprzęt. Składa się głównie z komputerów i urządzeń peryferyjnych. Każdy element wyposażenia podłączony do komputera, czy to światłowód, czy kabel telefoniczny, faks, czy drukarka, może przekazywać informacje, bezpośrednio lub jako medium pośredniczące.

- Infrastruktura informacyjna, sieciowa, telekomunikacyjna, która w pewnym sensie również należy do kategorii sprzętu.

- Systemy elektromagnetyczne, czyli wszelkie mechanizmy wykorzystujące widmo elektromagnetyczne do zatkania, zakłócenia lub zniszczenia wrogiego systemu łączności i wymiany informacji. Oprócz systemów zagłuszających ("jamming" "interference"), o których mogliśmy się sporo dowiedzieć z teatru działań na Ukrainie (5), gdzie służy to do np. przerywania łączności z dronami, stasowane są mniej znane techniki, np. "meaconing", która zakłóca ustalanie kierunku i nawigację, lub "intrusion" dezorientująca wrogą komunikację poprzez nadawanie kontrpoleceń. Materiały wybuchowe mogą obecnie wytwarzać skoncentrowany impuls elektromagnetyczny (EMP). Niezabezpieczone obwody elektroniczne zostaną przeciążone, jeśli znajdą się w śmiertelnym zasięgu impulsu EMP, co w efekcie wyłącza sprzęt elektroniczny. Broń ta została podobno użyta już przeciwko Irakowi podczas wojny w Zatoce Perskiej.

przez Ukraińców podczas trwającej wojny

Wojna informacyjna nie jest ograniczona do systemów elektronicznych. Bomba naprowadzana laserowo zrzucona na skrzynkę z kablami może mieć bardzo bezpośredni i znaczący wpływ na infosferę wroga. Zerwanie linii energetycznych lub telefonicznych może unieruchomić stanowisko dowodzenia. Zatem rosyjskie ataki na infrastrukturę energetyczną, oprócz niehumanitarnego charakteru wymierzonego w ludność cywilną, miały też znaczenie militarne.

Postępy w analizie danych przemysłowych również wpłynęły na operacje wojskowe. Na przykład w połowie lat dziewięćdziesiątych General Electric wdrożył proces ciągłego doskonalenia, Six Sigma, który doprowadził za pomocą analizy danych do wprowadzenia usprawnień generujących miliardy dolarów. Wkrótce potem, pragnąc osiągnąć to samo przy ograniczonych zasobach, amerykański departament obrony wprowadziła proces Six Sigma w sprzęcie i systemach US Army.

Wojsko do sprawnego operowania i dowodzenia potrzebuje narzędzi do zarządzania gigantycznymi zasobami danych, np. dotyczących pogody. Satelity, czujniki naziemne i meteorolodzy generują codziennie miliony raportów na temat warunków środowiskowych, co przekłada się na petabajty na dzień. To ciągłe pomiary ciśnienia atmosferycznego, prędkości/kierunku wiatru, temperatury, punktu rosy, wilgotności względnej, opadów ciekłych, opadów marznących, wysokości/pokrycia chmur, widoczności, obecnej pogody, zasięgu widzenia pasa startowego, wykrywania piorunów, radarów pogodowych, wilgotności gleby, przepływu rzek, koronalnych wyrzutów masy ze Słońca, wiatrów na powierzchni morza, przenikalności wrstw chmur w świetle widzialnym i podczerwieni, wahań geomagnetycznych, i wielu, wielu innych parametrów, z których właściwie wszystko jest dla współczesnego wojska, jego sprzętu i systemów, ważne. Jednocześnie nikt nie ma czasu na studia nad tym ogromem danych. Stąd dobre, szybkie dokładne i trafne narzędzia analizujące i syntetyzujące dane są na wagę złota.

Presja domagających się takich narzędzi dowódców w amerykańskim wojsku zaowocowała m.in. projektem o nazwie Army Leader Dashboard. Na jego potrzeby zidentyfikowano prawie tysiąc źródeł danych, w tym bazy danych szkoleniowych, inwentaryzacje sprzętu i rejestry osobowe. Integracja tych wszystkich informacji w interfejsie jednorodnego pulpitu zarządzające miało pozwolić na dostęp do aktualizacji w tzw. czasie rzeczywistym. Niestety, jak się wkrótce okazało, wiele niezbędnych danych zamkniętych jest w systemach nie zintegrowanych, w tzw. "silosach", przez co są trudne do wykorzystania.

Departament Obrony (DoD) Stanów Zjednoczonych stawia na strategię włączenia sztucznej inteligencji do analizy danych i wsparcia wojskowych procesów decyzyjnych. Oprócz opartej na Internecie Rzeczy koncepcji wspomagania żołnierzy podczas wykonywania zadań (6), strategia ta obejmowała wsparcie organizacyjne, wprowadzenie jednolitych standardów dla danych, zarządzanie personelem i operacjami. Armia USA podjęła w tej dziedzinie współpracę ze specjalistami z Uniwersytetu Carnegie Mellon. Zatem także armia stawia na AI, jeśli chodzi zarządzanie danymi.

Oczywiście projekty te podejmują nie tylko Stany Zjednoczone. Także ich rywale z armii Chin i Rosji również poszukują innowacyjnych sposobów analizy danych. Jednak tradycyjnie już mniej wiadomo o tego rodzaju działaniach w tych państwach.

Info-wojna i armaty

Są radykalne poglądy, że wojna informacyjna z czasem zastąpi działania fizyczne, czy, jak to się mówi, kinetyczne. Niektórzy nawet upatrują w niej szansę na zakończenie tradycyjnych wojen z realnym zabijaniem, co byłoby nawet, w pewnym sensie, pozytywna perspektywą.

W duch tego rodzaju prognoz wpisuje się termin "anti-war" ukuty przez Alvina i Heidi Tofflerów. Chodzi koncepcję unieszkodliwiania sprzętu wroga za pomocą technik wojny cybernetycznej i informacyjnej, zanim zostanie on użyty w walce. Może to pozwolić na zminimalizowanie strat w ludziach u przeciwnika. Jednak pozbawiony zaawansowanych systemów wróg, może uciekać się do mniej wyrafinowanych technologicznie, brutalnych metod czyli np. terroru przez masowe mordowanie cywilów. Więc paradoksalna i negatywną konsekwencją może być większa liczba ofiar po stronie przyjaznej niż po stronie wroga.

Ponadto historia wskazuje, że nowe techniki, pomimo rozwoju i rozszerzającego się wykorzystania w wojnach, nie zastępują tradycyjnych form likwidacji wroga. Pod koniec lat 50. XX wieku entuzjaści pocisków powietrze-powietrze głosili koniec samolotów myśliwskich. Międzykontynentalne pociski balistyczne miały skończyć z załogowymi bombowcami strategicznymi. Pojawienie się okrętów podwodnych w czasie I Wojny Światowej miało zwiastować rezygnację z okrętów nawodnych. Pociski przeciwczołgowe użyte w wojnie arabsko-izraelskiej w 1973 roku były dla wielu znakiem zmierzchu ery czołgów na polu walki. We wszystkich tych przypadkach nowe techniki ostatecznie uzupełniły istniejące techniki w działaniach wojennych. Ani myśliwce, ani okręty, ani czołgi nie wyszły z użytku. To należałoby wskazać zwolennikom twierdzenia, że wojna informacyjna czyni inne formy działań wojennych przestarzałymi. Spojrzenie na wojnę na Ukrainie wyraźnie pokazuje, że pomimo rosnącego znaczenia działań w infosferze, wciąż kluczowe znaczenie mają czołgi, rakiety i artyleria.

Mirosław Usidus